На днях не смотря на то, что у меня настроена блокировка фальшивых ответов от Ростелекома в соответствии с статьёй Простой обход блокировки сайтов Ростелекомом на маршрутизаторе MikroTik, я увидел следующее милое приветствие от любимого провайдера:

Ок, придется снова обновлять правила фильтрации на межсетевом экране MikroTik.

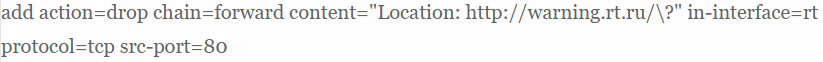

Снова включаю wireshark в надежде увидеть что-либо новое и изощренное, но увы, РТ ничем интересным порадовать меня не захотел. Механизм блокировки остался тот же, что и в выше указанной статье, поменялся только адрес перенаправления, а поскольку мы фильтровали фиктивные пакеты как раз по строке, начинающеся с Location: и так далее, теперь у нас правило не работает. Новый адрес теперь warning.rt.ru и, соответственно, правило для интерфейса rt будет следующим:

Не забудьте переместить данное правило в начало цепочки! В конце оно может не работать!

А если вы конфигурируете через winbox, то предлагаю воспользоваться скриншотами из поста по ссылке выше, за одним лишь отличием — в поле content нужно вместо

![]()

указать

![]()

На этом проблема успешно решена и все сайты вновь должны работать.

Всем свободного интернета и хорошего настроения!

P.S. Злополучные строки в тексте статьи приведены в виде картинок во избежание проблем с открытием странцы для тех, у кого настроена фильтрация по ним. Спасибо за совет rus_pl

UPD: В комментариях Кирилл подсказал, как «починить» и https, всё действительно работает, любимый LinkedIn снова работает 🙂

Это прекрасно работает с протоколом http, существует ли аналогичное решение для https?

Как настроить кенетик старт?

Боюсь, на простых «домашних» роутерах это никак не сделать — нужна фильтрация пакетов по вхождению произвольной строки.

В случае с https нельзя подменить содержимое, прилетает поддельный пакет с флагом RST. Блокируем такие пакеты, получаем настоящие ответы от запрещенных https-сайтов:

/ip firewall filter

add action=drop chain=forward disabled=no in-interface=pppoe-rt protocol=tcp src-port=443 tcp-flags=rst

Но в таком случае мы будем дропать все RST пакеты получается же

Действительно так, однако каких-либо проблем с интернетом замечено не было, но для более точной обработки можно поставить дополнительные условия, в моем случае packet size=40 и ttl=120 и теперь счетчик правила увеличивается только при обращении к запрещенным https-сайтам

Спасибо за информацию! Протестирую и добавлю в статью!

Дополню, значение ttl=120 — для Windows-систем, для просмотра запрещенных https-страниц в *nix-системах добавил еще одно правило, где ttl=56. Для определения точных значений смотрел значения ttl в поддельных пакетах от провайдера и уменьшал его на 1.

Всё сделал, как описано. HTTP работает. с HTTPS непонятно. BlockCheck результат — «[☺] Ваш провайдер не блокирует сайты.»

А на LinkedIn и Telegram не заходит…

Проверьте, корректно ли резолвит днс

Да, резолвит корректно…

В винде пинг до адреса и до ip есть.

nslookup linkedin.com

╤хЁтхЁ: ns1.onlime.ru

Address: 77.37.251.33

Почему то у меня не работает. Настроил все как в статье. Прошивка микротика 6.38.1 самая свежая. На фильтре стоит 0 байт. Интерфейсы выбирал всякие и ppoe client и все ethernet и убирал совсем. Интернет по dsl ростелеком алтайский край.

нужно отключить fasttrack из дефолтного конфига роутера.

Спасибо отключил fasttrack все заработало шикарно. Быстрей чем через прокси в Хроме — Обход блокировок рунета. Провайдер Ростелеком DSL Алтайский край

Admin, чтобы после создания указанного правила данная страница блога так же открывалась, вставь вместо злополучной магической строки Ростелекома рисунок 🙂

Спасибо за совет, готово 🙂

Пытаюсь отследить пакеты своего провайдера — Интерсвязь, но пока не получается найти нечто подобное, как в статье. При попытки открыть запрещённый ресурс открывается страница https://you-shall-not-pass.is74.ru/#https://rutracker.. Оба правила, что были в статье добавил (с поправкой на доменное имя), но не получилось

Поправка ссылки из поста выше:

https://you-shall-not-pass.is74.ru/#https://rutracker.org/forum/index.php

Здравствуйте, провайдер ростелеком. Правило для обычных сайтов работает, а для https нет, при входе на сайт https:Не удается получить доступ к сайту, если в адресе убрать s, то выскакивает окно ростелекома. Если убрать оба правила, и для http и https, то все равно сайт https:Не удается получить доступ к сайту, а http ростелекомовскаяя заглушка. Подскажите куда копать?

А вы добавляете с одинаковыми параметрами два правила? Для https механизм немного другой, обратите внимание на комментарии к этой статье от Кирилла.

Да, извиняюсь, обновил ос на микротик и все заколосилось. Стояла 6.39.3, обновился на 6.41.3. Большое спасибо за статью, очень помогла.

На здоровье!

Ст29ч5 Конституции: «Гарантируется свобода массовой информации. Цензура запрещается.»

Admin, Кирилл, вы — красавчики!

«Починила» РТ, удалила все плагины обхода блокировок из браузеров.

Целую, обнимаю.

Применение двух правил позволило пользоваться интернетом. Но тот же линкедин так и не открылся. Поймать пакеты ваершарком не сумел. нет ни исходящего запроса к серверам ни соответственно ответа. Пинги при этом ловятся.

Не подскажете как корректно ловить? С меня инструкция по qwerty)

А как ловите пакеты? Запросы в любом случае должны быть, попробуйте без фильтров посмотреть за короткий промежуток времени.

Прошел год)

По существу скажу следующее: qwerty, как я понял,регулярно блокирует трафик полностью.

вот скрин вайшарка если интересно (целью был сайт kino.pub)(захват делался с провайдерского интервейса микотиком и пересылался на мой пк для анализа акулой в реальном времени)

https://pp.userapi.com/c852016/v852016209/154f2e/Ha_E519_Xjs.jpg

Мое решение состоит в том, что я задрал провайдера требованиями объяснять мне причины незаконной цензуры. Мне сделали скидку на 100 рублей в месяц и увеличили скорость до 100.

На лишние 100 рублей теперь поднят микротик в нидерландах.

Пойманные по вашей инструкции отлавливаю заглушку и добавляю «отправителей» ip лист. А потом по этому листу идет маршрутизация в vpn. Все остальное идет напрямую в инет.

Если интересно подробнее — обращайтесь распишу в подробностях.

Дмитрий, буду благодарен если распишите ваше решение.

Идея очень интересная, буду так же делать.

Уважаемый admin, а не подскажете набор правил для ДомРу для Микротика.

На Рутрекере есть правила для iptables, но не знаю как их конвертировать в правила для Микротика.

давайте правила iptables подходящие вам — перепишем под микротик

/ipv6 firewall filter

add action=jump chain=input jump-target=CHECK_LAWFILTER_DNS protocol=udp src-port=53

add action=jump chain=forward jump-target=CHECK_LAWFILTER_DNS protocol=udp src-port=53

add action=drop chain=CHECK_LAWFILTER_DNS content=»*\02&\98\A0\00\00\00\00\00\00\00\00\00\00d»

add action=drop chain=CHECK_LAWFILTER_DNS content=»*\02&\98\A0\00\00\00\00\00\00\00\00\00\00e»

add action=drop chain=CHECK_LAWFILTER_DNS content=»*\02&\98\A0\00\00\00\00\00\00\00\00\00\00f»

add action=drop chain=CHECK_LAWFILTER_DNS content=»\\\FF\F1d»

add action=drop chain=CHECK_LAWFILTER_DNS content=»\\\FF\F1e»

add action=drop chain=CHECK_LAWFILTER_DNS content=»\\\FF\F1f»

add action=return chain=CHECK_LAWFILTER_DNS

add action=jump chain=input jump-target=CHECK_LAWFILTER_HTTP protocol=tcp src-port=80

add action=jump chain=forward jump-target=CHECK_LAWFILTER_HTTP protocol=tcp src-port=80

add action=drop chain=CHECK_LAWFILTER_HTTP content=»Location: http://lawfilter.ertelecom.ru»

add action=return chain=CHECK_LAWFILTER_HTTP

Ничего не поменялось? У меня после двух лет исправной работы, перестало открываться. Заглушки в браузере нет, просто соединение сбрасывается по таймауту. При отключении правил появляется заглушка.

Есть ли вариант обхода ОБИТ?

add action=drop chain=forward disabled=no in

-interface=pppoe-out1 protocol=tcp src-port=443 packet-size=40 ttl=equal:120 tcp-f

lags=rst

add action=drop chain=forward disabled=no in

-interface=pppoe-out1 protocol=tcp src-port=443 packet-size=40 ttl=equal:56 tcp-f

lags=rst

под новый синтаксис RouterOS

А будет ли работать похожая тема, но для МГТС?

добрый день!

тема достаточно старенькая но актуальная до сих пор. Спасибо за статью все работает идеально кроме одного сайта. Мое хобби умные дома и я часто посещаю форум панели управления openhab. По не понятной мне причине он заблокирован у РКН возможно ip попал под раздачу какого нибудь другого запрещенного сайта. Вообщем не работает: http://community.openhab.org/ ну не как не хочет открываться и страница warning от rt не открывается. Как думает каким образом заблокирован этот форум? в ТОР открывается.